Supply chain attacks : a-t-on exploré toutes les conséquences de notre dépendance aux prestataires ?

Le terme « supply chain attacks » raisonne vraiment dans le petit monde de la cyber depuis bientôt trois ans, faisant suite à l’affaire « SolarWinds »1. Souvenez-vous, le 8 décembre 2020, avant de devenir Mandiant et se faire re-racheter par Google, la société américaine FireEye, annonçait avoir été victime d’une intrusion dans son système d’information via le code malveillant baptisé « SunBurst » et d’une exfiltration de ses outils utilisés par ses équipes offensives. Évidemment, une importante entreprise de cybersécurité qui annonce s’être fait compromettre, ça a fait beaucoup rire dans le secteur à l’époque. Mais pas longtemps.

Cinq jours plus tard, nous apprenions que plus de 18 000 entreprises, institutions et agences gouvernementales un peu partout dans le monde étaient elles aussi victimes de « SunBurst », mais personne n’avait rien remarqué. Ça calme !

Parmi les victimes, on retrouve notamment le gouvernement américain et Microsoft, pas vraiment des petits joueurs en matière de protection de leurs propres données. On apprenait finalement, que toutes ces victimes avaient été compromises (même si « une poignée » avait vraiment reçu des « visites inattendues ») par le biais d’une « porte dérobée » diffusée dans une mise à jour de la solution Orion, une solution de supervision du SI éditée par la société SolarWinds. Pour faire simple, les attaquants ont compromis le SI de l’éditeur, ont intégré une porte dérobée dans une mise à jour du logiciel et se sont gentiment retrouvés avec la main mise sur 18 000 SI des clients de SolarWinds.

Si on remonte un peu dans le temps, on trouve facilement d’autres exemples d’attaques de ce type, avec entre autres, la porte dérobée intégrée à l’utilitaire CCleaner en 20172 ou encore la distribution Linux Gentoo en 20183, sans oublier l’affaire « PlugX », avec une méthodologie bien rodée décrite par le CERT-FR de l’ANSSI4.

Si ce type d’attaque pourrait initialement paraître plutôt destiné à dérober des informations sensibles dans le cadre d’opérations visant des gouvernements ou de très grandes entreprises, l’affaire « NotPetya »5 en 2017, semble quant à elle avoir pour but la déstabilisation de l’Ukraine avec ce « wiper » déguisé en rançongiciel qui a fait beaucoup de dégâts sur les SI des entreprises et institutions nationales, et par ricochets, d’autres grandes entreprises étrangères implantées dans le pays, comme Saint-Gobain, Nivea ou encore Maersk, qui, au final, n’étaient « que » des dommages collatéraux (un dommage collatéral à 250 millions d’euros tout de même pour Saint-Gobain6). Là encore, la méthode de la mise à jour malveillante introduite dans l’outil de comptabilité de référence en Ukraine, après compromission du SI de l’éditeur a été utilisée.

Le phénomène s’étend, avec les groupes de rançongiciels qui, eux aussi, n’hésite pas à utiliser des accès (VPN par exemple) compromis, d’éditeurs de solutions implantées chez de nombreux clients, et notamment dans nos établissements de santé français, comme ce fût le cas avec l’attaque opérée par le groupe LockBit contre le CH Sud Francilien7. Dans ce cas présent, les prestataires ne sont certainement pas spécifiquement ciblés, mais plutôt « cueillis » au passage par les IAB (Initial Access Brokers) ou revendeurs d’accès initiaux via les « info stealers », ces logiciels malveillants destinés à dérober des informations et accès sur les postes de leurs victimes.

Mais les risques s’arrêtent-ils là ? Avons-nous songé à toutes les données que nous disséminons sans toujours en avoir conscience, chez les prestataires avec qui nous travaillons ?

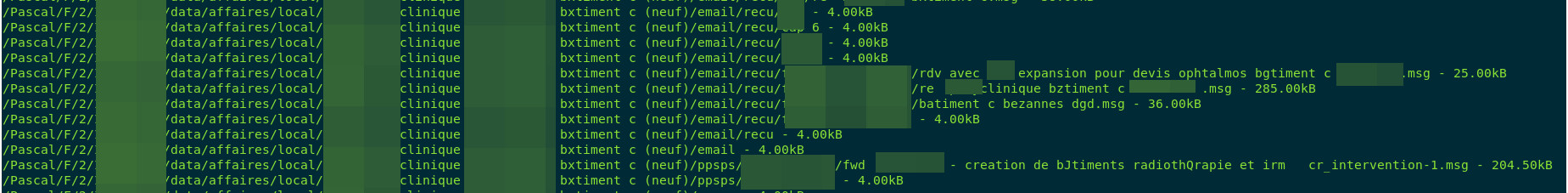

J’ai pu observer il y a quelques mois dans une publication par le groupe LockBit, parmi les données dérobées à un grand artisan français spécialisé dans l'étude, l'installation, la réalisation et la maintenance des installations électriques (courant fort, faible, GTB/GTC…), des informations mises à disposition gratuitement donc, qui pourraient permettre à des personnes avec de mauvaises intentions, de s’en prendre à un établissement de santé client de ce prestataire.

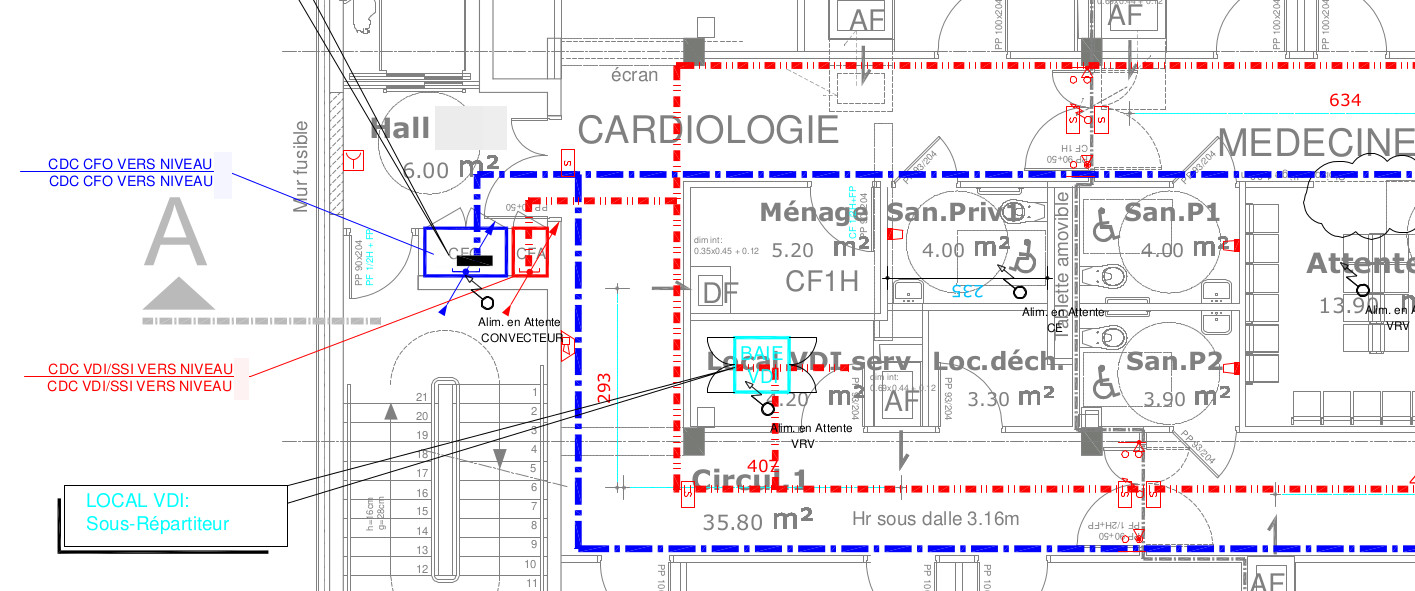

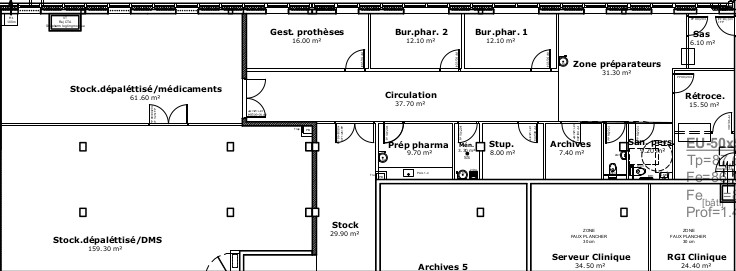

Première hypothèse, des attaquants qui accéderaient physiquement à l’établissement, auraient un grand avantage pour mener leur cyberattaque avec les plans des bâtiments reprenant notamment les emplacements des différents répartiteurs réseaux et leurs raccordements :

À ceux qui me diront qu’une cyberattaque opérée depuis les locaux de l’établissement lui-même ne fait pas partie des scénarios retenus dans leur analyse de risque Ebios RM, je leur demanderais alors pourquoi continuer à payer des auditeurs pour mener des tests d’intrusions physiques.

Ce n’est pas parce que les données sont issues d’une attaque cyber subie par le prestataire qu’elles ne permettront pas de mener d’autres actes malveillants :

Vol de médicaments, sabotages, attentats ne sont que quelques exemples d’idées susceptibles d’émerger des esprits les plus pervers à la vue de ces données sensibles.

Et vous, savez-vous qui possède quoi sur vous ?

2 https://www.crowdstrike.com/blog/protecting-software-supply-chain-deep-insights-ccleaner-backdoor/

3 https://wiki.gentoo.org/wiki/Project:Infrastructure/Incident_reports/2018-06-28_Github

4 https://www.cert.ssi.gouv.fr/cti/CERTFR-2019-CTI-004/