Coup de projecteur sur les incidents de sécurité des SI de la santé

Mi-avril, la société Vectra, spécialisée dans la détection et la réponse aux incidents de sécurité a publié un rapport sur les incidents observés sur le second semestre 2018 chez ses clients du secteur de la santé1.

Le rapport commence par un triste constat de la réalité du terrain :

- la prolifération de dispositifs médicaux connectés sur des réseaux non segmentés et pour lesquels l’accès n’est souvent pas assez bien protégé ;

- les cybercriminels s’intéressent fortement aux données de santé et les attaques qu’ils mènent, peuvent, au-delà des problèmes de confidentialité, porter atteinte à la disponibilité et à l’intégrité des données, ce qui impacte la prise en charge des patients ;

- les lacunes en matière de procédures et de politiques de sécurité amènent les établissements à faire des erreurs et ouvrir des brèches dans leurs systèmes d’information ;

- les SI de santé ne sont pas suffisamment protégés face aux menaces cyber ;

- le fonctionnement en 24/7 d’un établissement et la nécessité de disponibilité des données rend l’application des correctifs de sécurité sur les systèmes d’information beaucoup plus difficiles que dans d’autres secteurs ;

- les conséquences d’un incident de sécurité des SI dans un établissement de santé peut avoir un impact sur l’état de santé du patient, voire entraîner son décès ;

- il y aurait en moyenne 3 appareils connectés par personne dans un établissement de santé ;

- de nombreux appareils sont connectés au réseau sans aucune précaution.

La disponibilité des données en 24/7 étant primordiale dans le secteur de la santé, de nombreux systèmes et logiciels sont obsolètes et vulnérables.

La société Vectra indique avoir constaté dans certains établissements de santé que le réseau Wifi patients / invités n’était pas cloisonné et permettait d’accéder au système d’information de santé.

Des praticiens se connectent au SIH avec leurs terminaux personnels.

Selon le rapport, 62 % des incidents seraient dus à des mauvaises configurations, des mauvaises pratiques ou des négligences des établissements victimes.

Parmi les incidents d’origine malveillante :

- des connexions vers des serveurs de commande et de contrôle ont été observées dans 29,5 % des incidents ;

- 32,75 % des incidents seraient des opérations de reconnaissance du SIH ;

- un déplacement latéral aurait été observé dans 24,75 % des incidents ;

- des données auraient été exfiltrées dans 15 % des incidents observés.

La majorité des attaques seraient tournées vers l’Active Directory, alors que les rançongiciels tendraient à disparaître d’après ce rapport…

Les rançongiciels en voie de disparition dans le secteur de la santé ?

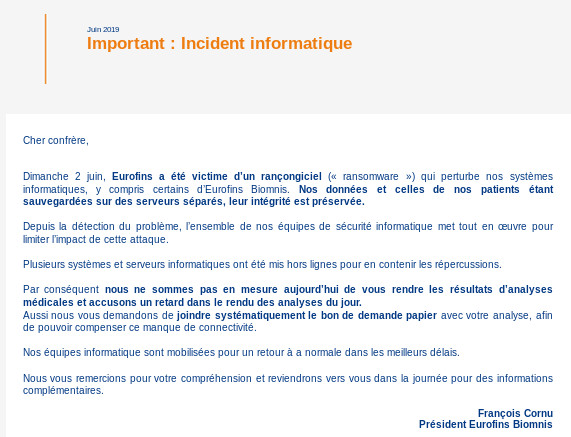

Je n’en suis pas si sûr, début juin encore, un important groupe de biologie médicale communiquait sur son site2 ainsi que par courriel auprès de ses clients sur le fait que son SI ait été impacté par un rançongiciel :

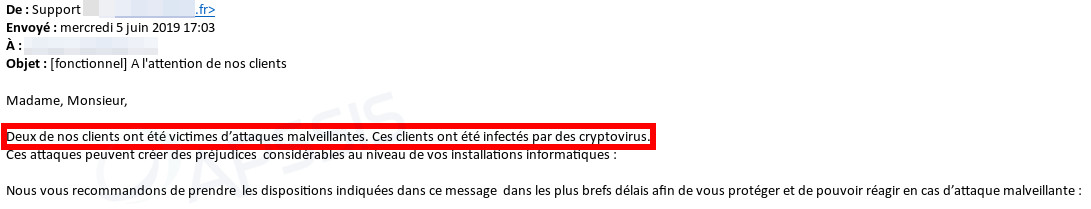

Deux jours plus tard, un éditeur du secteur de la santé français indiquait que deux établissements clients avaient été victimes eux aussi d’un rançongiciel :

Les incidents déclarés en France

Lors du récent salon HIT, en compagnie de Laura Létourneau et Philippe Loudenot, Emmanuel Sohier a présenté les derniers chiffres de la cellule ACSS3.

Depuis le 1er octobre 2017, 478 incidents de sécurité ont été déclarés (malheureusement, beaucoup d’établissements continuent de cacher la poussière sous le tapis, comme l’a souligné Philippe Loudenot), dont 7 ont fait l’objet d’un suivi particulier, 5 ont été pris en charge par l’ANSSI et 6 ont fait l’objet d’une alerte à la DGS/CORRUSS et 17 incidents ont été communiqués à l’ANSM.

45 % des incidents déclarés par les établissements étaient d’origine malveillante.

46 % ont nécessité la mise en place d’un fonctionnement dégradé.

Parmi les incidents d’origine malveillante, les messages électroniques malveillants arrivent en tête, suivis par l’infection par des logiciels malveillants.

Parmi les incidents n’ayant pas une origine malveillante, la perte de liens télécom arrive en tête, suivis des bugs applicatifs.

La cellule ACSS a accompagné les établissements à leur demande pour 65 incidents. Dans 65 % des cas, elle a apporté des conseils et/ou recommandations de nature technique ou juridique et dans 35 % des cas, elle est intervenue auprès des éditeurs de logiciels ou des prestataires infogéreurs.

À noter également que la cellule ACSS prévoit de se mettre en conformité avec les exigences de l’ENISA, se prépare à intégrer INTERCERT-FR et devenir le premier CERT européen dédié au secteur de la santé. Un joli challenge avec l’adoption le 7 juin 2019 du Cybersecurity Act par le Conseil de l’Union Européenne4.

2 https://www.eurofins.com/media-centre/press-releases/2019-06-03-8/

3 https://esante.gouv.fr/sites/default/files/media_entity/documents/acss_hit_220519_v1.1.pdf

4 https://eur-lex.europa.eu/legal-content/FR/TXT/PDF/?uri=CELEX:32019R0881&from=FR