Clé USB : le cadeau empoisonné

La clé USB, reine des salons en tout genre, y compris dans le secteur de la santé, outil de séduction très prisé des commerciaux. De toutes les formes et de toutes les couleurs, elle donne souvent l’eau à la bouche et se présente comme la petite récompense pour avoir gentiment écouté tous les arguments du commercial ou pour avoir « offert » ses coordonnées complètes dans un formulaire prévu à cet effet.

De nombreux experts en sécurité vous le diront, la clé USB, c’est « le mal incarné » !

Elle représente trois grands risques majeurs, le risque d’infection, le risque de fuite de données, ou encore de détérioration de la machine.

#PWNED

En France, nous avons la fâcheuse tendance à l’utiliser comme un outil de partage de documents, souvent à tort, sans aucun doute !

D’après une récente étude de l’éditeur d’antivirus Avira publiée à l’occasion de la journée internationale pour un Internet plus sûr et reprise par le journal Le Parisien, le logiciel malveillant le plus répandu dans l’hexagone est le ver Verecno, un ver ayant un niveau de dangerosité élevé selon Microsoft, qui se propage lors de la simple connexion d’une clé USB.

Il semblerait que nous ayons oublié l’affaire Stuxnet qui remonte à 2010, où la NSA avait dispersé des clés USB infectées sur le parking du personnel d’une centrale nucléaire iranienne afin d’en compromettre l’ensemble de son système d’information et en particulier les interfaces de contrôle de ses centrifugeuses.

Voici donc le cadeau type dont il faut se méfier :

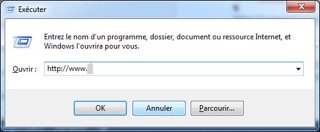

Rapportée d’un congrès par un ami chirurgien et analysée par mes collègues, cette clé nous a tous laissés sans voix. Aucun logiciel malveillant détecté par notre station d’analyse dédiée, mais à la connexion sur un poste Windows, elle lance automatiquement un script qui utilise la console « Exécuter » de Windows pour saisir sous nos yeux ébahis le lien de téléchargement de l’application. Nous avons également constaté qu’aucune partition de stockage n’était visible. La clé est détectée comme un clavier et non un périphérique de stockage masse. A la connexion elle saisit comme un clavier le script qui lui a été donné. Une pratique bien connue dans le milieu du hack.

Sachant que pour conserver la conformité du marquage CE d’un appareil biomédical, nous ne pourrons y apporter aucune modification, donc pas de patchs de sécurité ni d’antivirus. Je vous laisse imaginer les dégâts que pourrait causer la connexion d’une clé USB infectée sur ce type d’appareil !

#LEAKED

La clé USB ou plus précisément, l’ensemble des périphériques de stockage de masse USB sont source de fuite de données. Déjà parce que dans la majorité des cas, ces périphériques ne sont pas sécurisés par un système de chiffrement des données, donc en cas de perte, les données se retrouvent dans la nature ! Il est donc essentiel de ne pas stocker des données de santé à caractère personnel sur ce type de support. De plus comme le rappel le code de la santé publique dans son article Article L1111-8, tout hébergement de données de santé à caractère personnel pour le compte d’un tiers impose l’obtention d’un agrément (et prochainement une certification). Dans le cas où le patient serait pris en charge par un établissement de santé, un médecin ne pourrait héberger sur sa clé USB personnelle les données de ce patient.

De nombreux dispositifs médicaux permettent aujourd’hui l’extraction de données médicales par le biais de périphériques de stockage USB, ce qui représente là encore un risque majeur !

#BREAKED

Autre type d’action malveillante qui pourrait bien se développer dans un avenir proche, c’est la détérioration complète de machines à l’aide de clés USB. Avec l’arrivée de la version 3 (1,5 fois plus puissante) des clés USB Killer proposant une édition « désiglée » (ayant l’apparence de n’importe quelle clé USB) pour la modique somme de 50€, on peut très vite s’imaginer des scénarios similaires à celui de Stuxnet avec ce type de clés !

Elle est à ce jour déjà utilisée dans des escroqueries à l’assurance, elle réalise une importante surtension détruisant de nombreux composants, pratique pour renouveler du matériel assuré ou sous garantie !

USB Killer V3 « Anonymous Edition »

USB Killer V3 « Anonymous Edition »

La simple connexion d’une clé USB de ce type peut rendre inutilisable la quasi-totalité des appareils disposant de port(s) USB !

Tant que l’on reste sur des ordinateurs personnels ou des smartphones, l’impact humain et financier reste modéré, mais connectée à des serveurs ou des dispositifs médicaux, les conséquences pourraient être désastreuses.

En voici la démonstration dans une vidéo très pertinente du jeune « Youtubeur » GUI :

#PROTECTED

Alors comment se protéger contre ce type de risques ?

Vous pouvez commencer par sensibiliser les utilisateurs aux dangers que représentent les clés USB, même si nous savons pertinemment qu’il y aura toujours une personne qui va « plugger ».

Dans un second temps, vous pouvez empêcher la lecture des périphériques de stockage de masse USB à l’aide d’une GPO ou d’une solution centralisée de protection de postes.

Troisième solution plus radicale, mais couvrant les trois risques présentés et surtout qui vous permettra de protéger les DM sans perdre le marquage CE : bloquer physiquement les ports USB. Je me souviens une conférence où un RSSI du groupe Michelin nous expliquait qu’ils avaient coulé de la colle à chaud dans les ports USB de nombreuses machines…

Peut-être un peu moins efficace, mais surement moins radicale, on trouve aujourd’hui dans le commerce, différents modèles de « bloqueurs physiques de ports USB ».

Ces bloqueurs peuvent s’avérer extrêmement intéressants pour protéger les appareils les plus vulnérables tels que les dispositifs médicaux, à condition que les attaquants n’aient pas la clé pour les déverrouiller !