Vous n’avez pas dit le mot magique !

Qui a oublié ce mythique passage du film Jurassic Park où John Arnold (Samuel L. Jackson) tente d’accéder au système et se retrouve face à cet agaçant message d’échec d’authentification laissé par Dennis Nedry (Wayne Knight) : « Ah Ah Ah, vous n’avez pas dit le mot magique ! »

Dans de nombreux cas, il est malheureusement beaucoup trop facile de trouver ce fameux « mot magique », prenant souvent la forme d’une barrière en carton sensée assurer la protection de nos données, mais aussi celle de nos patients.

L’actualité récente nous le démontre encore une fois avec l’entrée de « starwars » dans le top 25 des mots de passe les plus présents lors des fuites de données de l’année passée, comme le souligne la CNIL dans un récent Tweet.

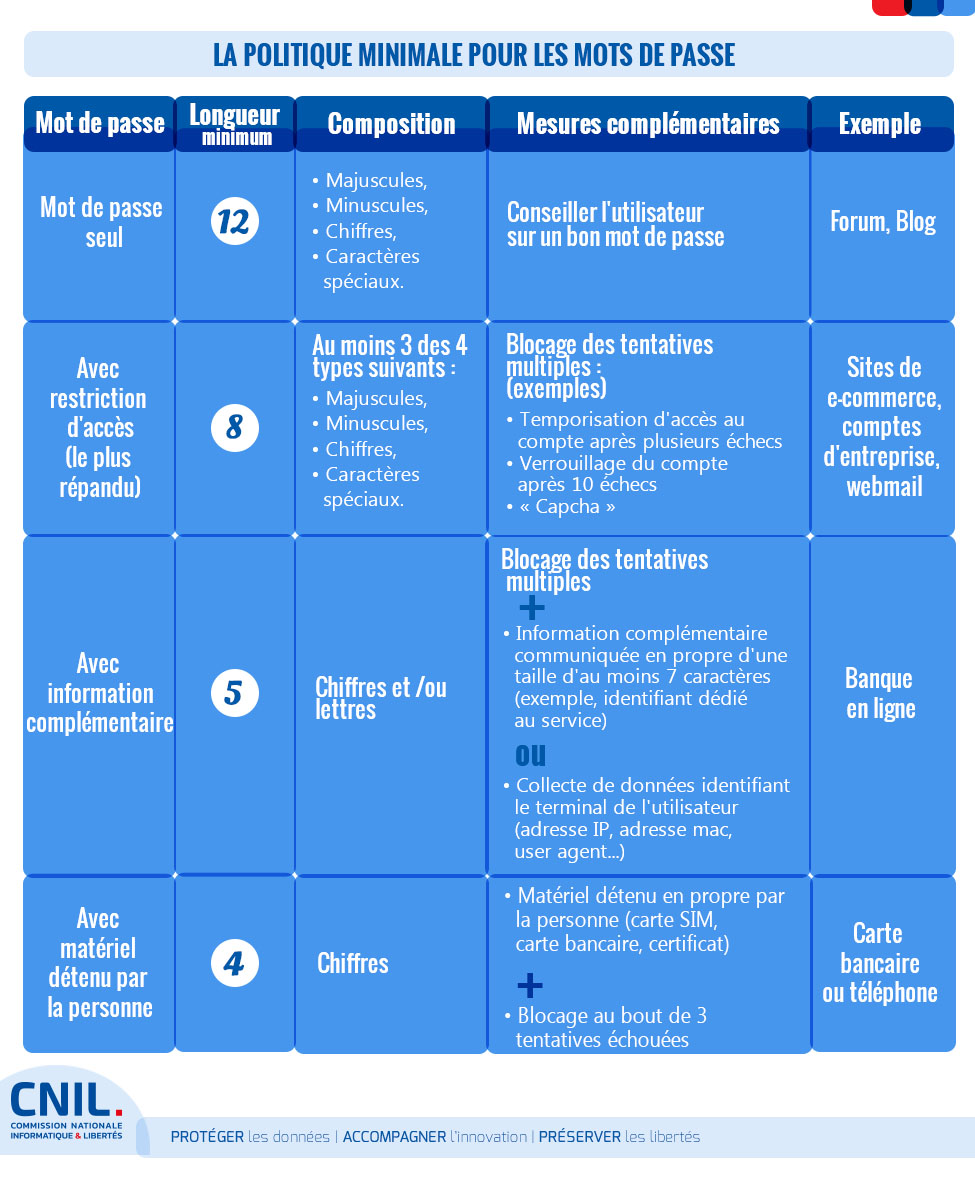

Tout juste un an après la publication au Journal Officiel d’une réglementation relative aux mots de passe, qui peut se résumer par ce tableau proposé par la CNIL :

S’il fallait faire un bilan, je me demande, combien se sont déjà mis en conformité ? Pour les systèmes qui acceptent encore des mots de passe tels que « starwars », il est évident que ce n’est pas le cas.

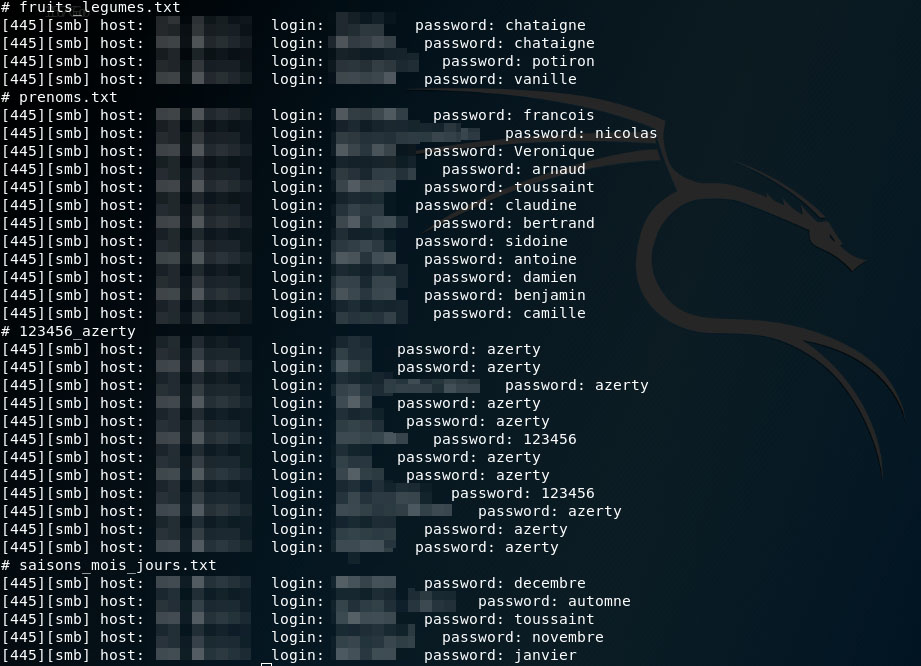

Alors, si vous n’avez pas encore réussi à convaincre votre direction, vous pouvez toujours lancer une petite « attaque par dictionnaire » sur votre SI. Pas besoin d’aller chercher bien loin, avec des choses simples, comme des prénoms, des mois, des fruits ou des légumes… vous devriez déjà faire une bonne récolte.

On a souvent tendance à pointer du doigt les « utilisateurs », mais qu’en est-il des « informaticiens » ? Si vous lancez un « scan » de l’ensemble des appareils connectés à votre SI avec les mots de passe constructeurs, il y a des chances pour que vous arriviez à ferrer quelques poissons.

Les constructeurs et éditeurs, eux aussi, ne sont pas exempts de tous reproches, en particuliers lorsqu’ils nous laissent traîner des couples « identifiant / mot de passe » codés en dur dans leurs applications, sous prétexte de nécessité de support. Pour couronner le tout, ils débordent souvent d’imagination pour la création de ces « couples d’authentification » avec des perles du genre « admin / admin », « install / install » ou encore « support /support ».

Il faut garder à l’esprit, que la « résistance » d’un mot de passe dépend également de la manière dont il est stocké. Si la fonction de hachage utilisée est vulnérable, comme MD5 ou SHA1, voir pire encore, si les mots de passe sont stockés en claire dans la base, il y a plus de chances pour qu’ils s’évaporent dans la nature.

Comme nous ne connaissons souvent pas la manière dont nos mots de passe sont stockés sur les divers sites et applications que l’on utilise, et lorsqu’on arrive à le savoir, c’est assez effrayant. Il s’avère donc indispensable de n’utiliser chaque mot de passe que pour une seule application, site ou service.

Alors, malgré une réglementation en vigueur sur la constitution des mots de passe et en attendant une réglementation sur la façon dont les stocker (sait-on jamais), ne serait-il pas grand temps de revoir nos politiques de mots de passe ?

Le NIST (Institut américain des normes et de la technologie), fait quelques recommandations intéressantes dans un guide publié au mois de juin dernier, me confortant dans mon opinion sur ce sujet.

Puisqu’on sait aujourd’hui que la longueur est un critère extrêmement important dans la « solidité » d’un mot de passe, il serait intéressant de favoriser l’utilisation de phrases de passe. En effet, et comme le souligne le NIST, à vouloir imposer une complexité accrue aux utilisateurs, ils vont créer des mots de passe qui, au final, respectent les règles, mais qui ne seront pas beaucoup plus « secure ». Par exemple : Doliprane#2018 respectera les règles de complexité que nous impose la CNIL, mais pensez-vous vraiment qu’il tiendra longtemps face à un attaquant ? Sensibiliser et permettre aux utilisateurs de créer des phrases de passe de manière intelligente, plutôt que de leur imposer des règles qu’ils vont rendre plus ou moins caducs de par leur envie de facilité, me semble être une bonne piste.

Deuxième suggestion du NIST, arrêter les mécanismes d’expiration des mots de passe, qui là encore ennuient profondément les utilisateurs et les incitent à créer des mots de passe extrêmement faillibles. Une pratique qualifiée de « vieillotte » par certains experts comme Bruce Schneier. Forcer le changement d’un mot de passe ne devrait se faire que lors de fortes suspicions de sa compromission, comme ce fût le cas pour les HCL lors d’une grosse campagne de phishing en 2016.

Et pour finir, permettre l’utilisation de gestionnaires de mots de passe. Là encore, je ne peux qu’approuver. Pour tout ce qui ne sera pas pris en charge par une éventuelle solution de SSO, l’utilisation d’un gestionnaire de mot de passe (de confiance) s’avère être l’idéal pour avoir des mots de passe uniques, longs, complexes et dénués de sens, donc difficiles à « casser » !